...Et comment les éviter

Cela ne fait aucun doute : l’hameçonnage (phishing) est toujours la cybermenace la plus répandue dans le monde.

Trois milliards de courriels frauduleux sont envoyés chaque jour pour tenter de compromettre des informations sensibles. Et, selon notre rapport d’analyse comparative sur l’hameçonnage 2021, un utilisateur sur 5 est enclin à cliquer sur les pièces jointes ou les liens malveillants contenus dans des courriels d’hameçonnage.

Être capable de détecter et d’éviter ces courriels atterrissant dans votre boîte de réception est un élément clé d’une cybersécurité solide, car les solutions antipourriel ne sont malheureusement pas en mesure de filtrer 100 % des courriels d’hameçonnage et donc assurer complètement la sécurité de vos données.

Il est donc essentiel de comprendre à quoi ressemble un courriel d’hameçonnage et quels sont les signes d’alerte à surveiller dans chaque scénario.

Qu’est-ce que l’hameçonnage?

L’hameçonnage est un cybercrime qui consiste à se faire passer pour un individu digne de confiance en utilisant de faux courriels, sites Web ou messages textes dans le but de voler des informations personnelles et/ou corporatives confidentielles.

Les victimes d’hameçonnage sont ainsi amenées à divulguer des informations qu’elles savent pourtant confidentielles. Dupées par les cybercriminels, les victimes ne remettront pas en doute la légitimité de la demande reçue et y répondront avec les meilleures intentions.

Généralement, dans un courriel d’hameçonnage, les cybercriminels vous demanderont les informations suivantes :

- Date de naissance

- Numéro d’assurance sociale

- Numéro de téléphone

- Détails de votre carte de crédit

- Adresse postale

- Renseignements pour réinitialiser un mot de passe

Avec ces informations, un cybercriminel peut alors se faire passer pour sa victime et agir en son nom pour demander des cartes de crédit ou des prêts, ouvrir des comptes bancaires et se livrer à d’autres activités frauduleuses.

Certains cybercriminels utiliseront plutôt les informations recueillies par un courriel d’hameçonnage pour lancer une cyberattaque plus ciblée, telles que le harponnage ou la compromission de courriel d’affaires qui nécessite une meilleure connaissance de la victime.

Comment l’hameçonnage se produit-il ?

L’hameçonnage se produit lorsqu’une victime répond dans l’urgence à une demande reçue via un courriel, un appel, ou un message texte frauduleux. Ces demandes peuvent prendre les formes suivantes :

- Cliquer sur une pièce jointe

- Activer des macros dans un document Word

- Mettre à jour un mot de passe

- Répondre à une demande de connexion à un média social

- Utiliser un nouveau point d’accès wi-fi

Cependant, chaque année, les techniques d’attaques utilisées par les cybercriminels se raffinent et ils disposent de méthodes éprouvées pour tromper et voler leurs victimes. Selon les données du rapport d’investigation des brèches de données 2021 de Verizon, les pirates ont profité de la pandémie de COVID-19 pour augmenter la fréquence à laquelle les courriels d’hameçonnage sont à l’origine des cyberattaques (36 %).

Comme les attaques d’hameçonnage se présentent sous de nombreuses formes différentes, il peut être difficile de les différencier d’un courriel, d’un message vocal, d’un message texte ou d’une demande d’informations valides.

C’est pourquoi les simulations d’hameçonnage sont un moyen idéal de tester les connaissances des utilisateurs et d’accroître le niveau de sensibilisation à la cybersécurité dans toute l’entreprise.

Des données d’analyse comparative sur l’hameçonnage gratuite pour former vos cyberhéros

Favorisez un changement de comportement efficace et renforcez les initiatives de sensibilisation grâce à des données de référence approfondies sur l’hameçonnage.

Différents types de courriels d’hameçonnage

Au fil des ans, les attaques d’hameçonnage ont évolué pour devenir plus complexes et plus difficiles à repérer. Pour réussir à les déceler et à les signaler, tous vos utilisateurs doivent se familiariser avec les différentes formes de courriels d’hameçonnage.

Courriel

Il s’agit de la forme la plus fréquente d’attaque d’hameçonnage. Les cybercriminels savent que la plupart des gens ne portent que peu d’attention à des éléments pourtant essentiels comme l’adresse courriel de l’expéditeur, l’URL ou les pièces jointes. C’est pourquoi les courriels d’hameçonnage sont conçus pour ressembler à une communication légitime provenant, par exemple, du service à la clientèle d’Amazon, de PayPal, d’une banque ou d’une autre entreprise reconnue.

Harponnage

Ce type d’attaque d’hameçonnage ciblée utilise des données recueillies antérieurement sur une victime ou sur son employeur. En général, les courriels de harponnage utilisent un langage urgent et familier pour encourager la victime à agir.

Manipulation de liens

Cette attaque s’appuie sur des courriels formulés avec soin comprenant un lien malveillant vers un site Web connu comme LinkedIn. En cliquant sur le lien, les victimes sont dirigées vers un faux site Web identique au site original où elles sont encouragées à confirmer ou à mettre à jour les informations de leur compte.

Faux sites Web

Les cybercriminels envoient des courriels d’hameçonnage qui comprennent des liens vers de faux sites Web en apparence identiques aux sites originaux. À titre d’exemple, un courriel d’hameçonnage pourrait inciter la victime à télécharger une nouvelle interface pour son compte courriel en cliquant sur un lien vers un faux compte de connexion. Ce faux site Web possède un URL similaire au vrai, par exemple mail.update.yahoo.com au lieu de mail.yahoo.com.

Fraude du président

Ce type de courriel d’hameçonnage utilise une adresse courriel familière à la victime. L’envoi semble provenir du président, des ressources humaines ou du soutien informatique. Le courriel demande généralement à la victime de poser une action urgente comme transférer des fonds, mettre à jour les renseignements d’un employé ou installer une nouvelle application sur son ordinateur.

Injection de contenu

Les cybercriminels piratent un site Web connu et y incluent une page de connexion ou une fenêtre pop-up qui dirige les visiteurs vers un faux site Web.

Détournement de session

Cette attaque d’hameçonnage sophistiquée permet aux criminels d’accéder au serveur Web d’une entreprise et de dérober les informations confidentielles qui y sont stockées.

Maliciel

Il suffit de cliquer sur la pièce jointe d’un courriel pour installer un logiciel malicieux sur un ordinateur ou sur le réseau d’une entreprise. Ces pièces jointes semblent légitimes ou peuvent même prendre la forme d’une vidéo ou d’un GIF amusant de chat.

« Jumeau maléfique » de réseaux sans fil

L’attaque Evil Twin a pour objectif de supplanter un accès au wi-fi gratuit par un autre point d’accès sans fil malveillant. Autrement dit, les victimes se connectent involontairement à une copie piratée du wi-fi gratuit. En général, les points d’accès à risque sont situés dans les cafés, aéroports, hôpitaux, centres commerciaux, parcs publics — partout où il est susceptible d’y avoir un accès sans fil.

Hameçonnage sur appareils mobiles

Ce type d’attaque prend la forme d’un message reçu dans une boîte vocale, sur les médias sociaux ou sur n’importe quelle application d’un appareil mobile utilisant une messagerie intégrée. Il indique alors à la victime que son compte de messagerie a été corrompu et l’invite à mettre à jour les informations du compte ou à changer son mot de passe via un lien fourni dans le message. En cliquant sur le lien, la victime est redirigée vers un faux site Web permettant le vol de ses données ou aboutit à l’installation d’un maliciel sur son appareil mobile.

Hameçonnage vocal

Ce scénario se produit lorsqu’un interlocuteur laisse un message vocal à son interlocuteur en l’invitant à le rappeler immédiatement à un numéro laissé dans le message. Ces messages sont conçus pour faire naître un sentiment d’urgence et pour convaincre la victime que, par exemple, son compte de banque sera suspendu si elle ne répond pas.

L’homme du milieu

Cette attaque d’hameçonnage sophistiquée amène deux personnes à croire qu’elles échangent des courriels. En réalité, le cybercriminel transmet de faux courriels à chaque personne en leur demandant de partager des informations ou de mettre à jour des données corporatives confidentielles.

Publicité malveillante

Cette technique d’hameçonnage utilise la publicité en ligne ou les fenêtres pop-up pour encourager les gens à cliquer sur un lien qui permet l’installation d’un maliciel sur leur ordinateur.

Exemples réels de courriels d’hameçonnage

Le point commun à tous les types de courriels d’hameçonnage, y compris les exemples ci-dessous, est l’utilisation de tactiques d’ingénierie sociale. Les techniques d’ingénierie sociale reposent toutes sur la tendance de l’être humain à faire confiance aux gens et aux entreprises.

Ainsi, de nombreux utilisateurs n’examinent pas attentivement les courriels qu’ils reçoivent, faisant automatiquement confiance à la demande de l’expéditeur. Les victimes d’hameçonnage par courriel croient réellement travailler dans l’intérêt de leur organisation en transférant des fonds, en mettant à jour des données de connexion ou en donnant accès à des données sensibles.

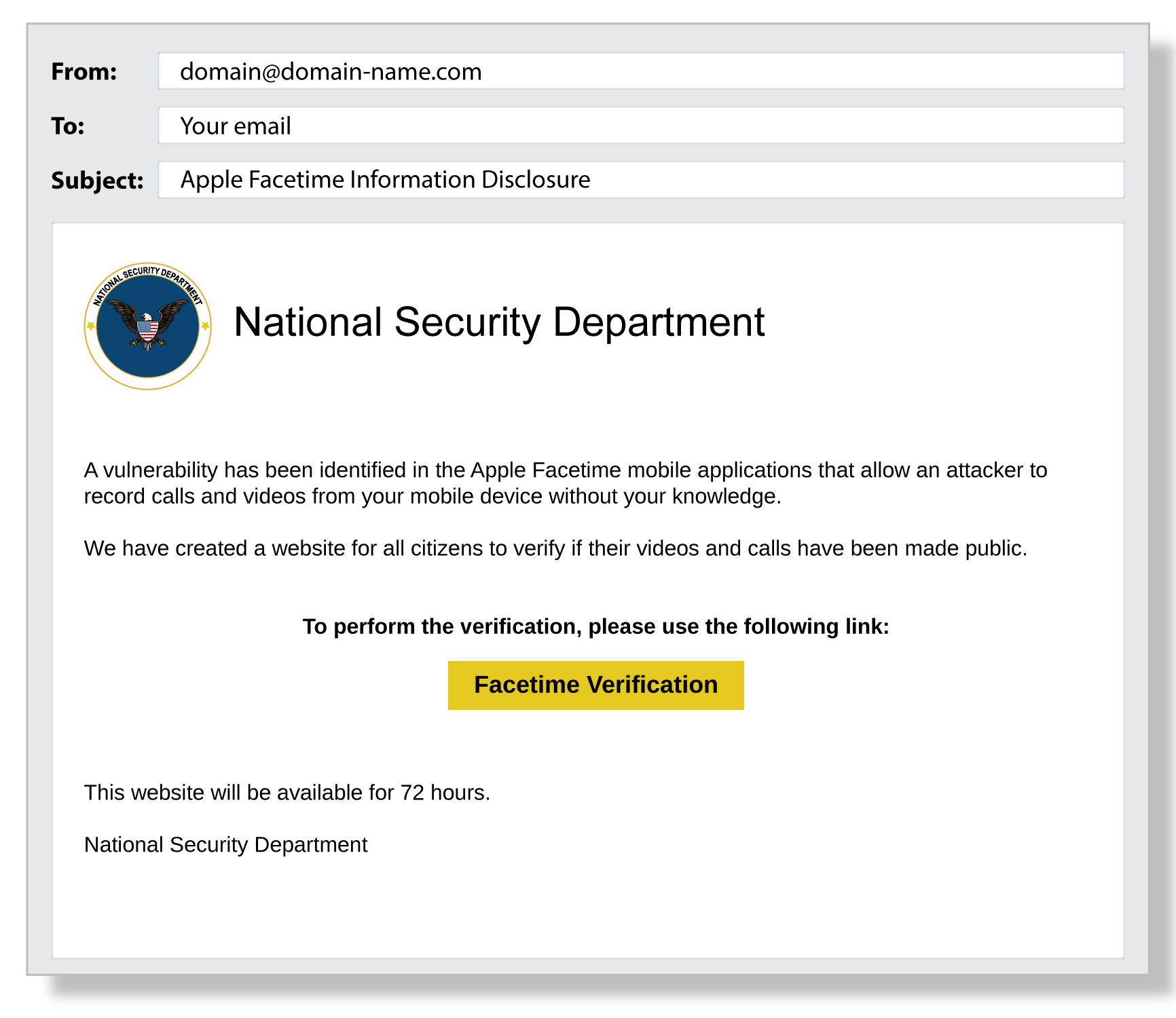

(exemple d'un courriel d'hameçonnage)

C’est la raison pour laquelle, vous devez vous assurer que vos collègues connaissent ces exemples communs de courriels d’hameçonnage :

Désactivation de compte

Un courriel semblant provenir de PayPal informe la victime que son compte a été compromis et qu’il sera désactivé si elle ne fournit pas ses informations de carte de crédit. Le courriel comprend un lien vers un faux site Web de PayPal et les informations volées sont utilisées pour commettre des crimes futurs.

Compromission de la carte de crédit

Sachant que la victime a récemment fait un achat chez Apple, par exemple, le cybercriminel envoie un courriel semblant provenir du service à la clientèle de cette compagnie. Le courriel informe la victime que ses informations de carte de crédit pourraient avoir été compromises et qu’elle doit confirmer ses informations pour protéger son compte.

Transfert de fonds

Un courriel urgent est envoyé par le président pendant un de ses déplacements. Le courriel demande à la victime d’aider le président en transférant des fonds à un partenaire à l’étranger. Il précise que le transfert de fonds est urgent et indispensable pour conclure un nouveau partenariat. La victime n’hésite pas à transférer les sommes puisqu’elle croit agir dans le meilleur intérêt de l’entreprise.

Demande sur les médias sociaux

La victime reçoit une demande d’amitié sur Facebook d’une personne avec qui elle a un ami en commun. Bien qu’elle ne connaisse pas la personne, elle assume que la demande est légitime à cause de l’ami commun. Par la suite, ce nouvel ami lui envoie un message Facebook contenant un lien vers une vidéo. En cliquant sur le lien, un maliciel est installé sur l’ordinateur et potentiellement sur le réseau de la compagnie.

Faux accès à Google Docs

Un cybercriminel envoie un courriel pour inciter les gens à se connecter à une fausse page d’accès à Google Docs. Le courriel pourrait ressembler à ceci : « Nous avons mis à jour notre politique sur les données d’accès, veuillez confirmer votre compte en vous connectant à Google Docs ».

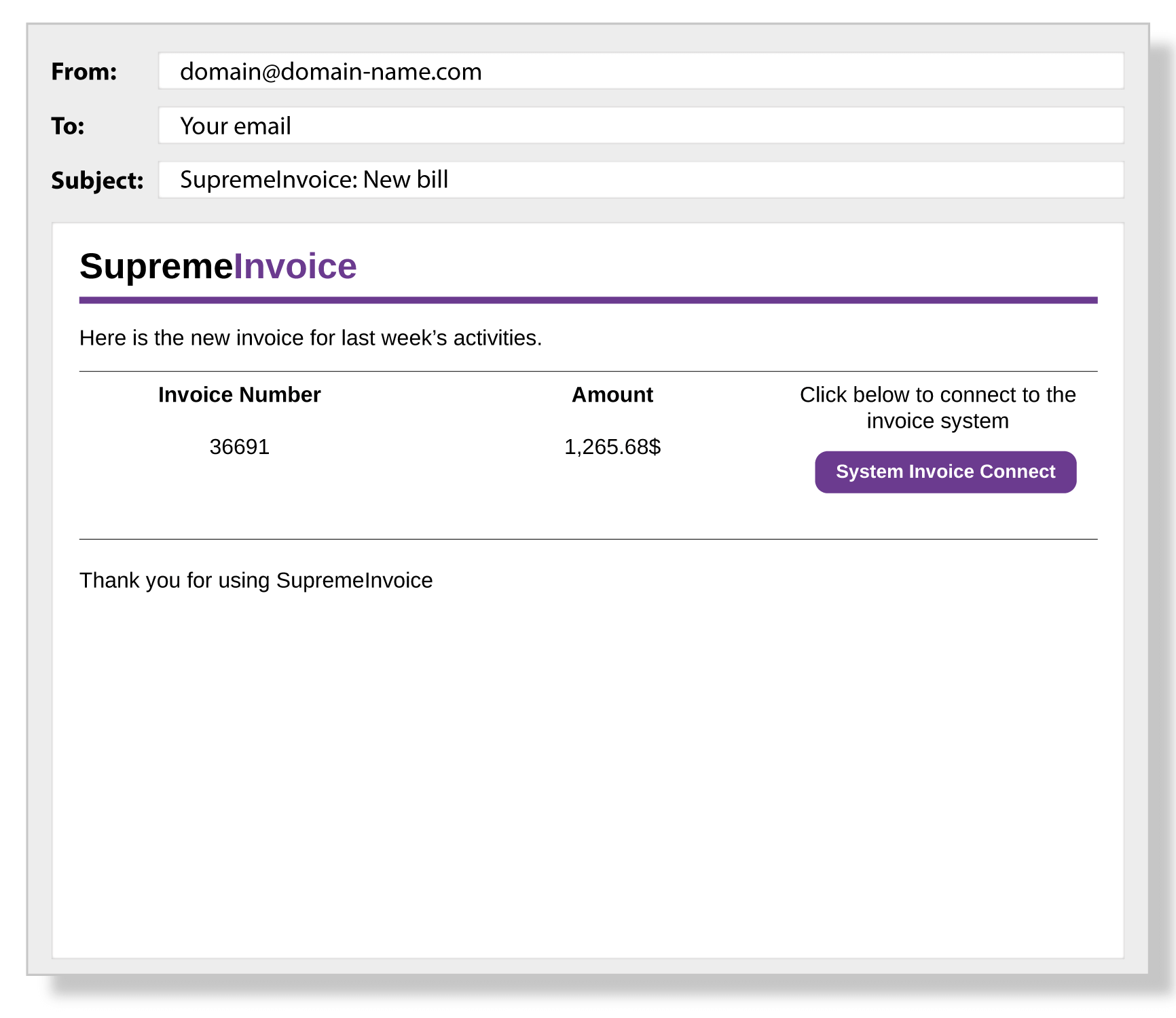

(exemple d'un courriel d'hameçonnage)

Demande de soutien technique

Les employés reçoivent un courriel du service informatique leur demandant d’installer un nouveau logiciel de messagerie instantanée. Le courriel semble réel, mais l’adresse courriel a été falsifiée (p. ex. [email protected] au lieu de [email protected]).

Lorsque les employés installent le logiciel, un rançongiciel est installé sur le réseau de l’entreprise. Chacun de ces exemples d’attaques d’hameçonnage souligne à quel point il est facile de se faire piéger par un courriel. Plus les utilisateurs sont familiers avec le fonctionnement de l’hameçonnage, plus il est facile d’entretenir une culture de cybersécurité.

Comment se protéger contre les courriels d’hameçonnage

Pour vous protéger contre les courriels d’hameçonnage, vous devez augmenter la sensibilisation des utilisateurs face au fonctionnement de l’hameçonnage. En leur démontrant à quel point il est facile de tomber dans le piège, ils seront plus susceptibles de prendre le temps d’analyser les détails des courriels avant de répondre automatiquement, de cliquer sur un lien ou de télécharger une pièce jointe.

Pour vous protéger contre les courriels d’hameçonnage, rappelez-vous de ces quatre éléments clés pour construire une culture de cybersécurité :

- Informer : utilisez la formation en sensibilisation à la cybersécurité et les microapprentissages sur l’hameçonnage pour éduquer, former et changer les comportements de vos utilisateurs.

- Évaluer : utilisez des outils de simulation d’hameçonnage pour évaluer les connaissances de vos employés et identifier ceux qui sont les plus à risque d’être victime d’une cyberattaque.

- Communiquer : effectuez des communications et des campagnes en continu sur les courriels d’hameçonnage, l’ingénierie sociale et la cybersécurité.

- Intégrer : planifiez des campagnes de sensibilisation à la cybersécurité, des formations, du soutien, de l’éducation et de la gestion de projet au sein de votre culture d’entreprise.

Vous souhaitez être protégé des attaques d’hameçonnage ? Vous souhaitez que vos collègues soient protégés des attaques d’hameçonnage ? Et vous souhaitez que votre entreprise soit protégée des attaques d’hameçonnage ?

La meilleure façon d’y parvenir est de créer une culture de sensibilisation à la cybersécurité. La première étape est d’identifier les personnes à risque. Profitez de notre outil gratuit de simulation d’hameçonnage pour commencer à développer une culture de sensibilisation à la cybersécurité.

Consulter également nos trousses d’informations comprenant notamment des infographies, des articles de blog, des vidéos et bien d’autres contenus, accessibles gratuitement à partir du Hub de la cybersécurité !

Utilisez-les pour partager des conseils en sensibilisation à la cybersécurité vos proches. Téléchargez vos trousses dès maintenant !