Quels sont les différents types d’hameçonnage?

Courriel

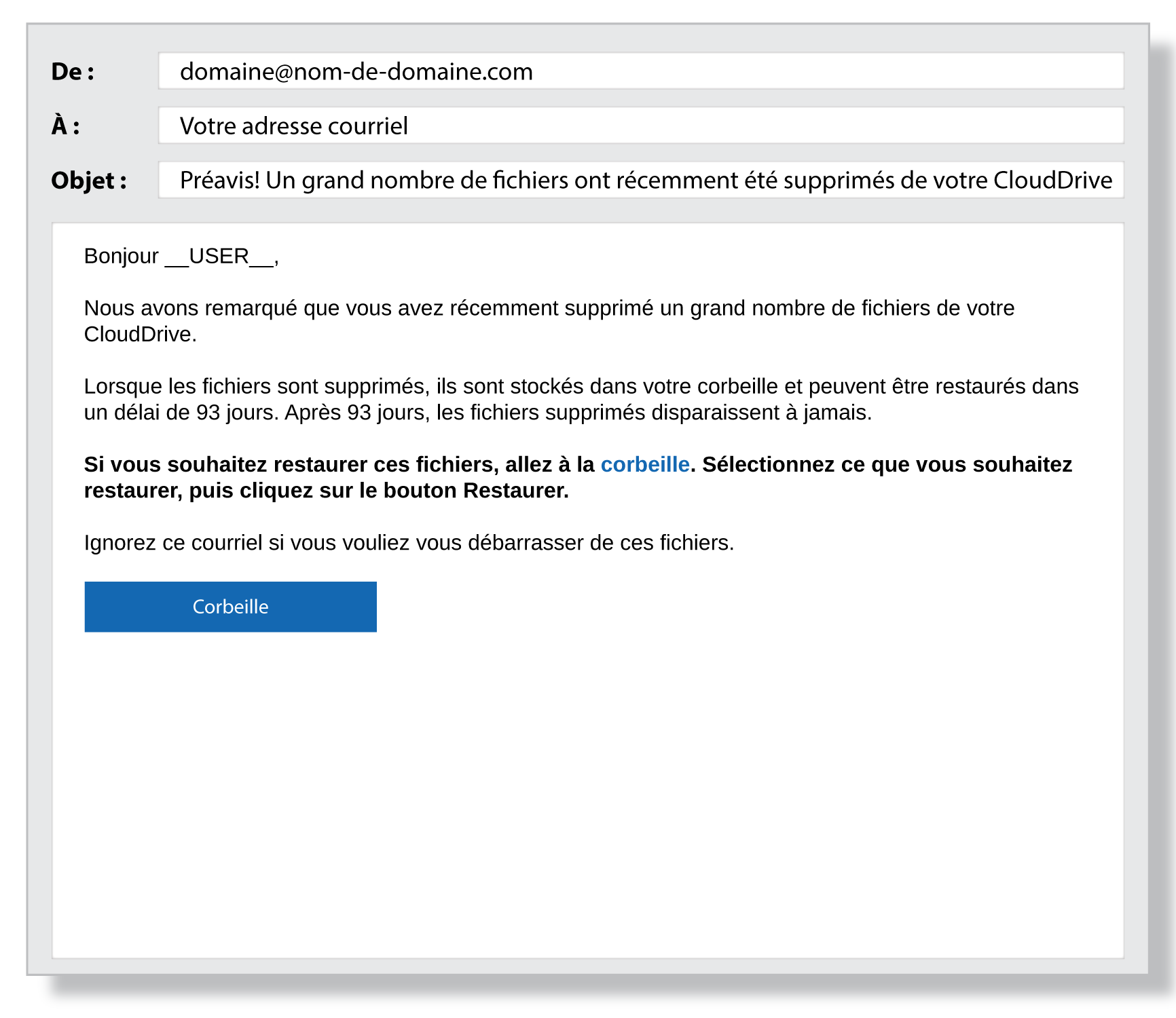

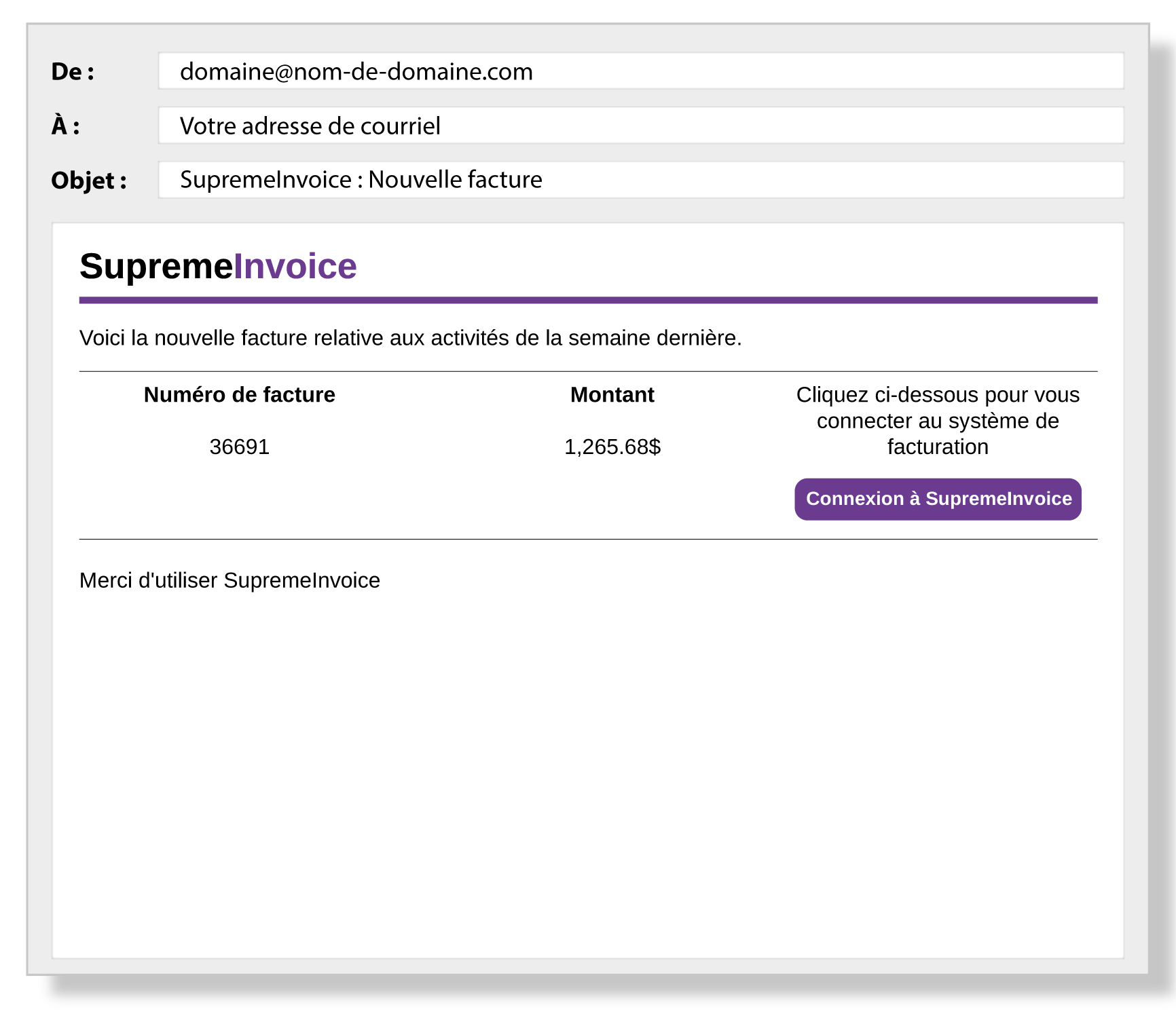

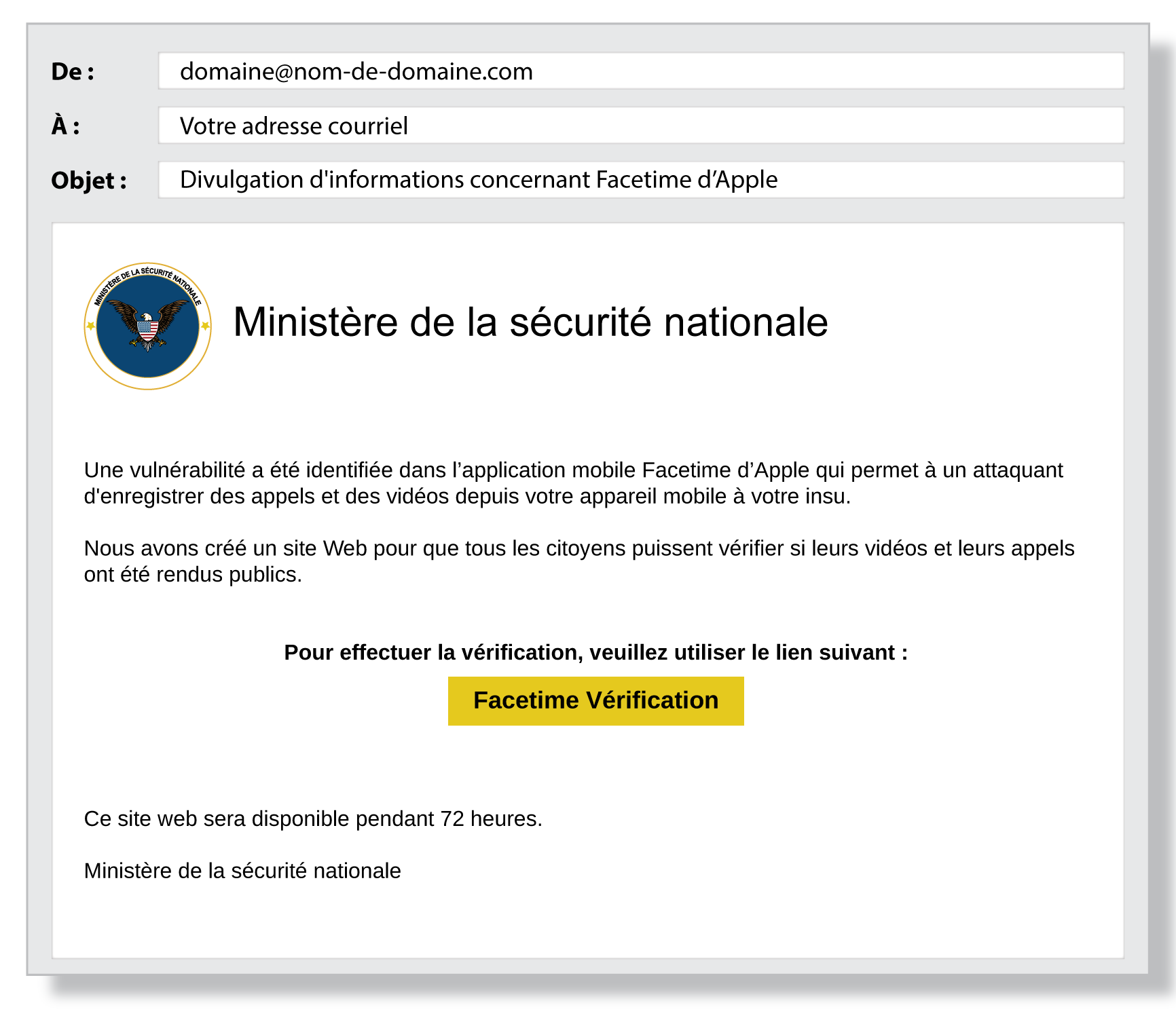

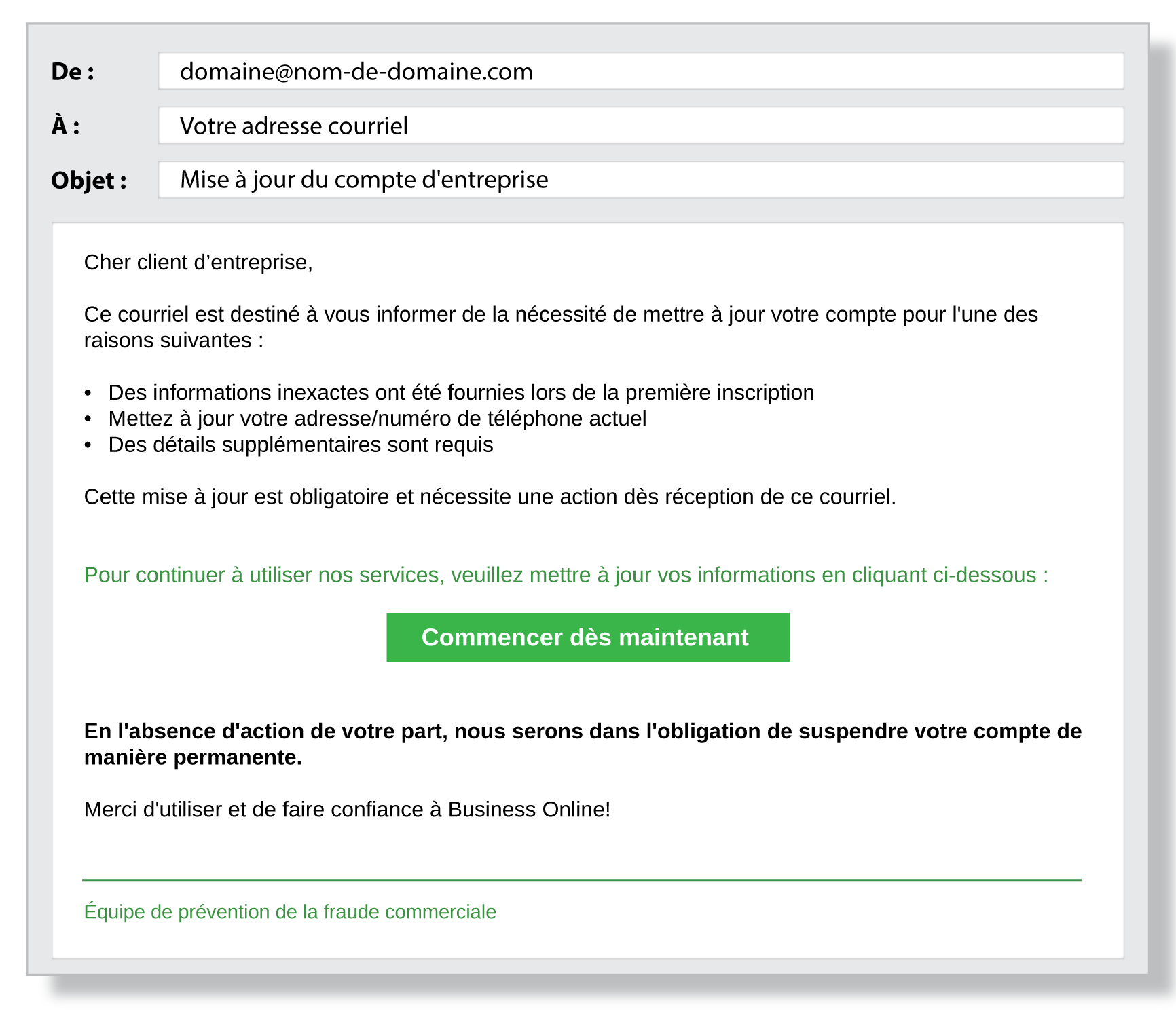

Il s’agit de la tactique d’hameçonnage la plus commune. Un courriel est envoyé à plusieurs destinataires les exhortant à mettre à jour leurs informations personnelles, vérifier les détails de leur compte ou changer leurs mots de passe.

De façon générale, le courriel est formulé pour provoquer chez le destinataire un sentiment d’urgence soulignant parfois la nécessité de se protéger ou de protéger son organisation. En apparence, il semble provenir d’une source légitime, par exemple le service à la clientèle d’Apple, de Microsoft, de Paypal, d’une banque ou d’une autre entreprise connue.

Injection de contenu

Du contenu malveillant est injecté dans un site Web en apparence familier, par exemple, une page de connexion à un compte de messagerie électronique ou d’une institution bancaire en ligne. Ce contenu prend la forme d’un lien ou d’une fenêtre pop-up dirigeant les utilisateurs vers un site Web secondaire leur demandant de confirmer leurs informations personnelles, mettre à jour les détails de leur carte de crédit ou encore changer leurs mots de passe.

Manipulation de liens

Un courriel formulé avec soin comprend un lien malveillant vers un site Web connu comme Amazon. En cliquant sur le lien, les utilisateurs sont dirigés vers un faux site Web identique au site original où ils sont encouragés à vérifier et à mettre à jour les informations de leur compte.

Fraude du président

Cette forme d’usurpation d’identité consiste à envoyer un courriel semblant venir du président de l’entreprise, des ressources humaines ou d’un collègue. Dans le courriel, il est généralement demandé au destinataire d’effectuer un transfert de fonds, de confirmer un virement bancaire, ou d’envoyer des informations fiscales.

Faux sites Web

Les pirates créent de faux sites Web qui ont exactement la même apparence que les vrais. Le faux site Web se distingue par un domaine légèrement différent, par exemple outlook.you.live.com au lieu de outlook.live.com. Les utilisateurs persuadés d’être sur le bon site Web s’exposent malencontreusement au vol d’identité.

Hameçonnage sur appareils mobiles

Dans ce type d’hameçonnage, un message texte, vocal ou envoyé via une messagerie intégrée aux réseaux sociaux informent le destinataire que son compte est fermé, corrompu ou a expiré. Le message comprend un lien, une vidéo ou un message visant à voler des informations personnelles ou à installer un logiciel malveillant sur l’appareil mobile.

Harponnage

L’harponnage est une technique avancée d’hameçonnage ciblé par courriel. Le criminel vise un individu ou une organisation spécifique et utilise des messages personnalisés pour voler des données beaucoup plus poussées que des informations de cartes de crédit. L’objectif est d’infiltrer des banques, des hôpitaux ou des universités, entre autres, pour dérober des données qui peuvent compromettre sérieusement l’organisation.

Hameçonnage vocal

Dans le cas de l’hameçonnage vocal, un interlocuteur insistant laisse un message ou lit un script incitant le destinataire à communiquer avec un autre numéro de téléphone. Ces appels sont souvent conçus pour faire naître un sentiment d’urgence et encourager le destinataire à agir avant que son compte de banque soit suspendu ou qu’il soit accusé d’un acte criminel.

Détournement de session

Ce type d’hameçonnage fait appel à des techniques sophistiquées qui permettent au criminel de violer un serveur Web et de voler l’information enregistrée sur le serveur.

Publicité malveillante

Dans ce type de maliciel, la publicité en ligne ou les fenêtres pop-up encouragent les utilisateurs à cliquer sur un lien qui permet l’installation d’un maliciel sur l’ordinateur.

Maliciel

Les maliciels sont déclenchés lorsqu’un utilisateur clique sur la pièce jointe d’un courriel et installe par inadvertance sur son ordinateur et sur son réseau un logiciel à la recherche d’informations sensibles. L’enregistreur de frappe est un exemple de maliciel enregistrant la pression des touches sur le clavier et permettant de révéler des mots de passe. Le cheval de Troie, un autre type de maliciel, invitant les utilisateurs à saisir leurs informations personnelles.

L’homme du milieu

Dans cet exemple, le criminel amène deux personnes à partager des informations entre elles. L’attaquant peut alors envoyer de fausses demandes à chacune des parties, mais aussi modifier l’information qu’ils se transmettent. Les personnes impliquées ont l’impression qu’elles communiquent entre elles et n’ont aucune idée qu’elles sont manipulées par une tierce partie.

Réseaux sans fil frauduleux

Ici une fausse zone d’accès sans fil est créée dans un endroit public comme un aéroport, un café, un hôpital ou tout autre endroit où l’on peut avoir accès à Internet sans fil. En se connectant à cette zone d’accès, les utilisateurs permettent aux criminels d’intercepter toutes les données communiquées via ce faux compte sans fil.

Ces différents types d’hameçonnage font tous partie d’une supercherie plus vaste d’ingénierie sociale. L’ingénierie sociale est une forme de tromperie qui emmène les individus à partager des codes d’accès, des détails et des informations qui devraient pourtant demeurer confidentiels.

Saviez-vous que?

Le succès de l’ingénierie sociale et de l’hameçonnage résident dans la tendance naturelle de l’être humain à faire confiance. La plupart d’entre nous assument que les demandes de mise à jour du mot de passe ou de virement bancaire sont légitimes puisqu’elles proviennent d’une source connue. Nous croyons ainsi agir dans le meilleur intérêt de tous.

Qu'est-ce que le piège à l'hameçonnage ?

Le piège à l'hameçonnage s'attaque généralement aux vulnérabilités de sécurité dans les comportements en ligne courants. Ces habitudes peuvent inclure la réalisation de transactions en ligne, le partage d'informations sur les réseaux sociaux, etc. Les schémas de piège à l'hameçonnage attirent les utilisateurs sans méfiance vers une page Web malveillante en se faisant passer pour une organisation légitime ou une entreprise familière.

En interpolant souvent une image de marque ou un vocabulaire reconnu, les victimes sont incitées à cliquer sur un lien de courrier électronique d'hameçonnage et/ou à fournir des informations sensibles via la page Web malveillante. Considérées comme moins ciblées que d'autres escroqueries hameçonnage, ces attaques génériques peuvent néanmoins être assez efficaces.

Comment l’hameçonnage survient-il ?

L’hameçonnage survient lorsqu’une victime sans méfiance répond à des demandes frauduleuses qui nécessitent une action. Il peut s’agir de télécharger une pièce jointe, cliquer sur un lien, remplir un formulaire, mettre à jour un mot de passe, faire un appel ou se connecter à une nouvelle zone d’accès sans fil.

Un aspect essentiel d’une formation en sensibilisation à la sécurité réussie est sa capacité à faire comprendre à quel point il est facile de tomber dans le piège et de partager de l’information confidentielle.

6 indices que vous êtes la proie d’un courriel d’hameçonnage

Expéditeur

Expéditeur

Le simple fait de connaître la personne dont le nom figure sur le courriel ne rend pas celui-ci sécuritaire pour autant. Il est facile d’utiliser le nom de quelqu’un.

Vérifiez l’adresse courriel pour confirmer que le message provient réellement de cette personne.

Salutation

Salutation

Prenez le temps de vérifier la formule de salutation.

S’il est indiqué « Cher client » ou « Estimé client » au lieu de votre nom, prenez garde!

Contenu

Contenu

Les fraudeurs tentent d’induire un sentiment d’urgence afin de vous amener à agir plutôt qu’à réfléchir (ex. votre compte sera bloqué !).

Fautes de grammaire et d’orthographe ? Aucune organisation légitime ne laisserait passer cela.

On vous demande des informations personnelles ou financières ou de mettre à jour votre compte ou de changer votre mot de passe. Ne tombez pas dans le piège ! Rapportez toutes communications suspectes à votre centre de soutien informatique.

Link or Button

Lien ou bouton

Les courriels vous incitent normalement à cliquer sur un lien ou un bouton qui vous redirigera vers un faux site Web ou installera un maliciel.

Ne cliquez jamais à moins d’être en mesure de confirmer l’identité de l’expéditeur.

Pièce jointe

Pièce jointe

En ouvrant la pièce jointe d’un fraudeur, vous ouvrez la porte au maliciel.

Un maliciel peut causer des ravages sur votre ordinateur ou même sur l’ensemble du réseau de votre organisation.

Coordonnées

Coordonnées

Une organisation légitime vous permettra d’entrer en contact avec elle, au besoin.

Ses coordonnées seront indiquées dans le courriel afin que vous puissiez communiquer avec elle et valider son authenticité.

Essayez d’identifier les indices dans ces exemples de courriels d’hameçonnage :

Saviez-vous que?

La simulation d’hameçonnage vous permet d’identifier les employés à risque et de faire prendre conscience à votre équipe à quel point il est facile de se faire hameçonner.

Comment prévenir l’hameçonnage

Pour aider à prévenir l’hameçonnage, Fortra recommande de prendre les précautions suivantes :

Informez vos employés sur ce type de cybermenaces. Profitez des outils de simulation d’hameçonnage pour les éduquer et identifier les risques d’hameçonnage.

Informez vos employés sur ce type de cybermenaces. Profitez des outils de simulation d’hameçonnage pour les éduquer et identifier les risques d’hameçonnage.

Utilisez des formations en sensibilisation à la cybersécurité et des plateformes de simulation d’hameçonnage afin que les risques liés à l’hameçonnage et à l’ingénierie sociale demeurent au sommet des préoccupations de vos employés. Formez à l’interne des héros de la cybersécurité dédiés à préserver la sécurité au sein de votre organisation.

Utilisez des formations en sensibilisation à la cybersécurité et des plateformes de simulation d’hameçonnage afin que les risques liés à l’hameçonnage et à l’ingénierie sociale demeurent au sommet des préoccupations de vos employés. Formez à l’interne des héros de la cybersécurité dédiés à préserver la sécurité au sein de votre organisation.

Rappelez à vos chefs de la sécurité et à vos cyberhéros de régulièrement contrôler la sensibilisation de vos employés à l’hameçonnage à l’aide d’outils de simulation. Utilisez les modules de microapprentissage sur l’hameçonnage pour éduquer, former et changer les comportements.

Rappelez à vos chefs de la sécurité et à vos cyberhéros de régulièrement contrôler la sensibilisation de vos employés à l’hameçonnage à l’aide d’outils de simulation. Utilisez les modules de microapprentissage sur l’hameçonnage pour éduquer, former et changer les comportements.

Effectuez des communications et des campagnes en continu sur la cybersécurité et l’hameçonnage. Profitez-en pour mettre sur pied des politiques de mots de passe forts et rappelez à vos employés les risques liés aux pièces jointes, aux courriels et aux URL.

Effectuez des communications et des campagnes en continu sur la cybersécurité et l’hameçonnage. Profitez-en pour mettre sur pied des politiques de mots de passe forts et rappelez à vos employés les risques liés aux pièces jointes, aux courriels et aux URL.

Établissez des règles d’accès au réseau qui limitent l’utilisation d’appareils personnels et le partage d’information à l’extérieur de votre réseau d’entreprise.

Établissez des règles d’accès au réseau qui limitent l’utilisation d’appareils personnels et le partage d’information à l’extérieur de votre réseau d’entreprise.

Assurez-vous que tous les systèmes d’exploitation, outils réseau, applications et logiciels internes sont à jour et sécurisés. Installez des logiciels de protection contre les maliciels et les pourriels.

Assurez-vous que tous les systèmes d’exploitation, outils réseau, applications et logiciels internes sont à jour et sécurisés. Installez des logiciels de protection contre les maliciels et les pourriels.

Intégrez les campagnes de sensibilisation à la cybersécurité, la formation, le soutien et l’éducation à votre culture d’entreprise.

Intégrez les campagnes de sensibilisation à la cybersécurité, la formation, le soutien et l’éducation à votre culture d’entreprise.

Qu’est-ce qu’une simulation d’hameçonnage ?

Une simulation d’hameçonnage est la meilleure façon de sensibiliser les utilisateurs sur les risques et d’identifier les employés les plus susceptibles de se faire prendre au piège de l’hameçonnage. Elle permet également d’intégrer la sensibilisation à la cybersécurité de façon interactive et informative.

Les simulations d’hameçonnage en temps réel constituent une façon rapide et efficace d’éduquer vos utilisateurs et d’accroître leur vigilance face aux attaques. Les participants constatent d’eux-mêmes comment la fraude du président, les courriels, les faux sites Web, les maliciels et le harponnage sont utilisés pour voler des informations personnelles et corporatives.

Quels sont les 10 principaux avantages des simulations d’hameçonnage ?

La simulation d’hameçonnage génère les principaux avantages suivants pour votre organisation :

1. Mesurer le degré de vulnérabilité de l’entreprise et des employés

2. Éliminer les risques que représentent les cybermenaces

3. Accroître la vigilance des utilisateurs face aux risques d’hameçonnage

4. Installer une culture de cybersécurité et former des héros de la cybersécurité

5. Changer les comportements pour éliminer les réflexes de confiance automatique

6. Déployer des solutions anti-hameçonnage ciblées

7. Protéger vos précieuses données corporatives et personnelles

8. Répondre aux exigences de l’industrie en matière de conformité

9. Évaluer les impacts de la formation en sensibilisation à la cybersécurité

10. Segmenter la simulation d’hameçonnage

En apprendre davantage sur les simulations d’hameçonnage

Pour en apprendre davantage sur les simulations d’hameçonnage et comment rendre votre entreprise en cybersécuritaire, consultez les ressources gratuites suivantes :